漏洞|CVE-2016-6909 Fortigate 防火墙 Cookie 解析漏洞复现及简要分析

文章插图

0x00.一切开始之前【 漏洞|CVE-2016-6909 Fortigate 防火墙 Cookie 解析漏洞复现及简要分析】Fortigate 系列是 Fortinet(飞塔)公司旗下的防火墙产品之一,2016年,Shadow Brokers公开了黑客组织Equation Group针对各大厂商防火墙的漏洞利用工具,存在于 Fortigate 中的一个隐蔽的栈溢出漏洞也就此被大白于天下

在 cve.mitre.org 上对该漏洞的说明如下:

Buffer overflow in the Cookie parser in Fortinet FortiOS 4.x before 4.1.11, 4.2.x before 4.2.13, and 4.3.x before 4.3.9 and FortiSwitch before 3.4.3 allows remote attackers to execute arbitrary code via a crafted HTTP request, aka EGREGIOUSBLUNDER.

笔者暂时买不起昂贵的防火墙产品(毕竟买来也没地用是不是),但还好 Fortinet 提供了一些虚拟机版本的镜像,于是笔者今天将借助受影响的一个虚拟机版本 FGT_VM-v400-build0482 来分析该漏洞

漏洞影响版本Fortinet FortiOS 4.x

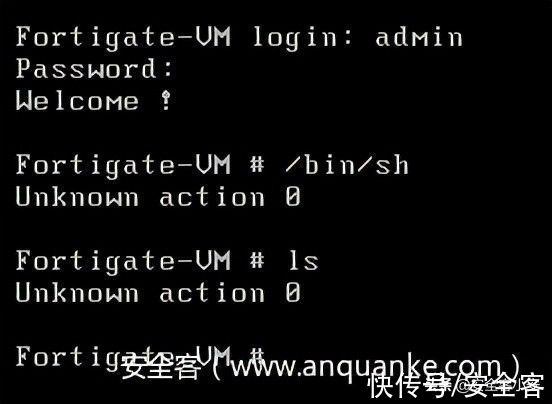

登入 fortigate VM默认账户是 admin ,无密码,可以用于本地测试

文章插图

通常情况下防火墙不会给我们提供 shell,而是仅提供一个简易 CLI 界面,在上面我们只能使用其所内置提供的几个功能

后门指令仅靠防火墙的功能基本上不算是一个可用的操作系统,因此 fortigate VM CLI 提供给我们一个隐藏指令 fnsysctl 以执行其限制的诸如 ls 等的一些基本命令,不包括 shell

后续通过逆向分析我们可以发现其程序本身限制了过滤 sh,因此我们无法通过 CLI 直接拿到一个 shell

文章插图

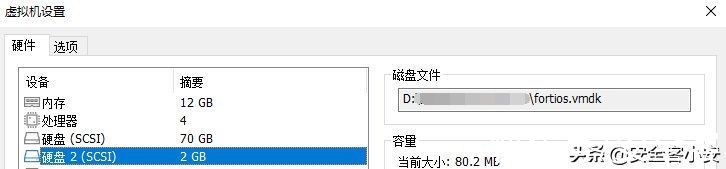

0x01.漏洞分析文件提取首先将硬盘镜像 fortios.vmdk 挂载到 /mnt 目录下:

文章插图

推荐阅读

- vf|车讯|大众2021年销量创10年新低;少年黑客称发现特斯拉软件漏洞

- 漏洞|苹果将出席白宫会议讨论开源软件的安全风险问题

- 入侵|黑客:已通过软件漏洞远程入侵25辆特斯拉

- 多模态|人脸也能被“偷走”?这些漏洞要当心了

- 安全|“网络大流感”ApacheLog4j2漏洞来袭“云上企业”如何应对?

- 漏洞|19岁少年远程入侵25辆特斯拉汽车 称利用软件漏洞

- Log4j|2021 网络攻击同比增长 50%,Log4j 漏洞“功不可没”

- 网络安全|2021 网络攻击同比增长 50%,Log4j 漏洞“功不可没”

- m偷录监听还会窃取信用卡! macOS系统遭微软揭发资安漏洞

- 漏洞|iOS 漏洞,通过HomeKit 可令iPhone 瘫痪