uid|物联网设备软件供应链再爆严重漏洞,数百万设备面临被操控的风险( 二 )

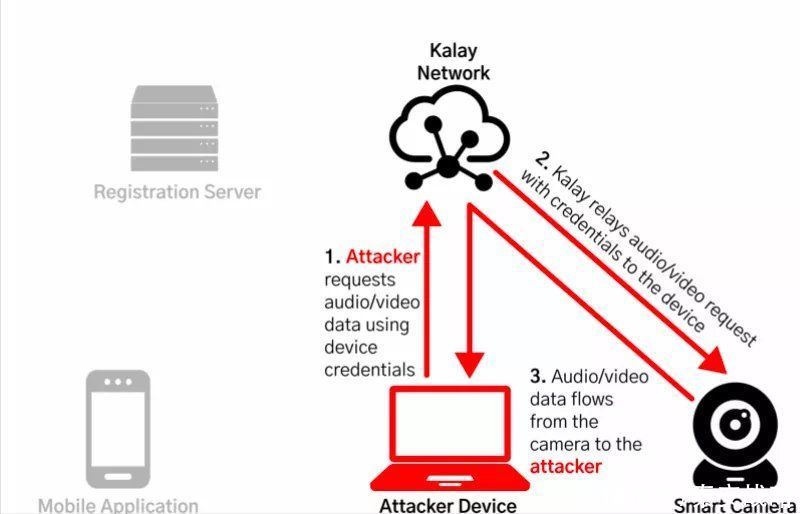

不过,攻击者可以获取每个制造商为其设备设置的特殊凭证——通常是一个随机的、唯一的用户名和口令。有了UID加上这个登录凭证,攻击者就可以通过Kalay远程控制设备,而不需要任何其他条件。攻击者还可能利用对IP摄像头等嵌入式设备的完全控制作为起点,深入渗透目标的网络。

通过利用该漏洞,攻击者可以实时观看视频,可能会观看敏感的安全视频,或偷看婴儿床内部。他们可以通过关闭摄像头或其他设备来发起拒绝服务攻击。或者他们可以在目标设备上安装恶意固件。此外,由于攻击的工作原理是获取凭证,然后使用Kalay远程管理嵌入式设备,因此受害者无法通过清除或重置他们的设备来猎杀入侵者。黑客们可以简单地反复发动攻击。

文章插图

研究人员没有公布Kalay协议分析的细节,也没有公布如何利用该漏洞的细节。他们说,他们还没有看到现实世界中利用漏洞的证据,他们的目标是提高人们对这个问题的认识,而不是给真正的攻击者一个路线图。Mandiant的研究人员建议制造商升级到这个版本或更高版本,并启用两种Kalay产品:加密通信协议DTLS和API认证机制AuthKey。

瓦莱塔说:“我认为隧道尽头有光明,但我不确定是否每个人都要修补。”“我们已经这样做了多年,一次又一次地看到许多模式和各种漏洞。物联网安全仍有很多方面需要迎头赶上。”

Mandiant建议用户升级他们的软件,并采取额外措施,以降低漏洞被利用的风险。具体为建议确保物联网设备制造商对用于获取Kalay uid、用户名和口令的web API实施严格控制,以减少攻击者获取远程访问设备所需的敏感信息的能力。无法保护返回有效Kalay uid的web API可能会让攻击者危及大量设备。

文章插图

物联网供应链安全路漫漫物联网行业的安全问题由来已久,单个漏洞往往会影响多个供应商。“许多消费者相信,他们放在家里的设备在默认情况下是安全的,”曼迪昂特主动服务总监杰克·瓦莱塔(Jake Valletta)说。“然而,我们的研究一再表明,安全不是那些实施物联网设备和协议的优先事项。”

这是数字时代物联网设备漏洞爆发的最新例子。

2021年4月,智能电视和可穿戴设备等设备的软件中还发现了24个漏洞。

2021年06月15日,CISA发布预警,数以百万计的联网安全和家用摄像头包含一个信息泄露漏洞(CVE-2021-32934),其CVSS v3基本评分为9.1。该漏洞存在于ThroughTek的P2P SDK中。由于本地设备和ThroughTek 服务器之间明文传输数据,远程攻击者可以通过利用此漏洞窃取敏感信息。时隔2月,同样的厂商再现重磅漏洞。

2021年8月16日,固件安全公司IoT-Inspector爆出Realtek SDK的十多个漏洞——从命令注入到影响UPnP、HTTP(管理web界面)和Realtek定制网络服务的内存损坏。通过利用这些漏洞,远程未经身份验证的攻击者可以完全破坏目标设备,并以最高权限执行任意代码。最终研究人员确定了至少65个不同的供应商受这批漏洞影响,近200个型号的设备在影响之列。

文章插图

这一系列物联网软件供应链的重大漏洞披露事件,再次凸显供应链安全风险日趋严峻的态势。在物联网设备上运行的许多第三方软件一样,ThroughTek协议被集成到设备制造商和经销商中,因此很难辨别有多少设备可能受到该缺陷的影响。

推荐阅读

- 小米区块链宠物“加密兔”宣布 3 月 1 日下线

- 小相|小人物出海记:抢食亚马逊,月销百万

- 甜玉米|北上广一站购齐,大乡村年货升级:拼多多30亿红包聚焦全国全球尖货好物

- 春节|抖音电商公布春节物流政策 承诺平台不打烊

- 盲盒|上海制定反垄断、互联网营销算法、盲盒经营活动等新业态合规指引

- bGuidewire任命John Mullen为总裁兼首席营收官

- 互联网时代|这5类商品尽量去实体店买,否则坑的还是自己!

- 乱象|微信治理互联网用户账号运营乱象,“南京头条”“高考山东”等遭清理

- 支付宝|低成本的“赚钱”生意,连支付宝都来分一杯羹?旧物回收成热门

- 程序|安徽博物院支付宝小程序上线 数字化成文物保护传承新路径