poc|网络犯罪分子出售在 AMD、NVIDIA GPU 中隐藏恶意软件的工具

文章插图

网络犯罪分子正朝着恶意软件攻击迈进,这些恶意软件可以从受感染系统的图形处理单元 (GPU) 执行代码。

虽然该方法并不新鲜,并且之前已经发布了演示代码,但迄今为止的项目来自学术界或不完整和未完善。

【 poc|网络犯罪分子出售在 AMD、NVIDIA GPU 中隐藏恶意软件的工具】本月早些时候,概念验证 (PoC) 在黑客论坛上出售,这可能标志着网络犯罪分子的攻击已过渡到新的复杂程度。

在 Intel、AMD 和 Nvidia GPU 上测试的代码

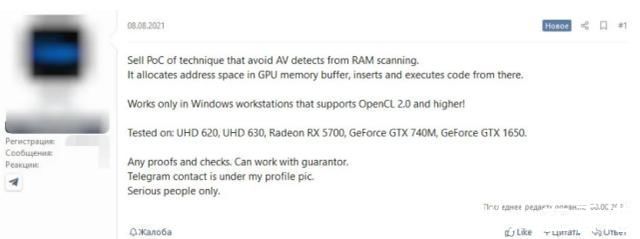

在黑客论坛上的一篇短文中,有人提出出售概念验证 (PoC),以换取他们所说的一种技术,使恶意代码免受扫描系统 RAM 的安全解决方案的影响。

卖家只提供了他们方法的概述,说它使用 GPU 内存缓冲区来存储恶意代码并从那里执行它。

据广告商称,该项目仅适用于支持 OpenCL 框架 2.0 及更高版本的 Windows 系统,用于在各种处理器(包括 GPU)上执行代码。

帖子还提到,作者在Intel(UHD 620/630)、Radeon(RX 5700)和GeForce(GTX 740M(?)、GTX 1650)显卡上测试了代码。

文章插图

该公告出现在 8 月 8 日。大约两周后,即 8 月 25 日,卖家回复说他们已经出售了 PoC,但并未透露交易条款。

黑客论坛的另一位成员指出,基于 GPU 的恶意软件之前已经被制造出来,并指出 JellyFish--一个针对基于 Linux 的 GPU rootkit 的为期六年的 PoC。

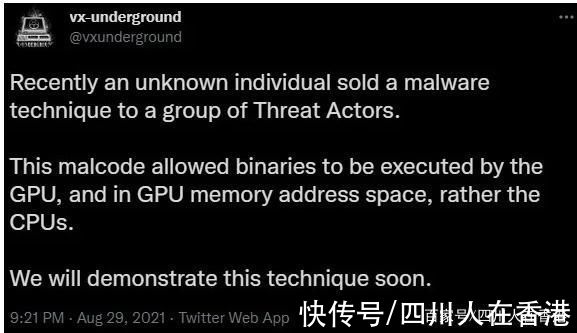

在周日的一条推文中,VX-Underground 威胁存储库的研究人员表示,恶意代码允许 GPU 在其内存空间中执行二进制。他们还补充说,他们将在不久的将来展示这项技术。

文章插图

学术研究

JellyFish rootkit 背后的研究人员还发布了基于 GPU 的键盘记录器和基于 GPU 的 Windows 远程访问木马的 PoC。所有三个项目均于 2015 年 5 月发布,并已公开发布。

卖家拒绝与 JellyFish 恶意软件的关联,称他们的方法不同,不依赖代码映射回用户空间。

没有关于这笔交易的详细信息,谁购买了它以及他们支付了多少钱。只有卖家发布了他们将恶意软件出售给未知方的帖子。

虽然参考 JellyFish 项目表明基于 GPU 的恶意软件是一个相对较新的想法,但这种攻击方法的基础已经在大约八年前奠定。

2013 年,希腊计算机科学研究所 - 研究与技术基金会 (FORTH) 和纽约哥伦比亚大学的研究人员表明,GPU 可以托管键盘记录器的操作并将捕获的击键存储在其内存空间中 [ PDF 论文]这里]。

此前, 研究人员证明 ,恶意软件作者可以利用 GPU 的计算能力,以比 CPU 快得多的速度将代码打包成非常复杂的加密方案。

#网络安全#

推荐阅读

- 网络攻击|乌克兰政府网站遭遇大规模网络攻击

- 网站|外媒:乌克兰政府网站遭到大规模网络攻击

- 新社|乌克兰政府网站遭遇大规模网络攻击

- 故障|中国电信网络故障频发!多地网友称行程码“数据查询异常”

- 电子商务|西南商报:四川网络交易额首次突破4万亿元 同比增长13%

- 泄露|松下称黑客在网络攻击中获取了求职者的个人资料

- 相互|关停相互宝,网络互助大结局

- 网络安全|医疗保障局筑牢网络安全防线

- 安全|“网络大流感”ApacheLog4j2漏洞来袭“云上企业”如何应对?

- Log4j|2021 网络攻击同比增长 50%,Log4j 漏洞“功不可没”