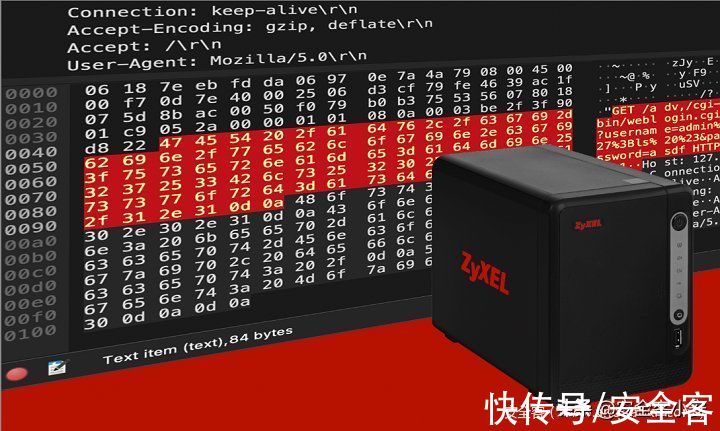

漏洞|zyxel nas CVE-2020-9054 漏洞分析

文章插图

一、漏洞概述CVE-2020-9054是由于可执行文件weblogin.cgi在身份验证期间未正确过滤username参数造成的,导致攻击者可以在传递给此文件的用户名中包含某些特殊字符来触发漏洞,进而以webserver的权限实现命令注入。

文章插图

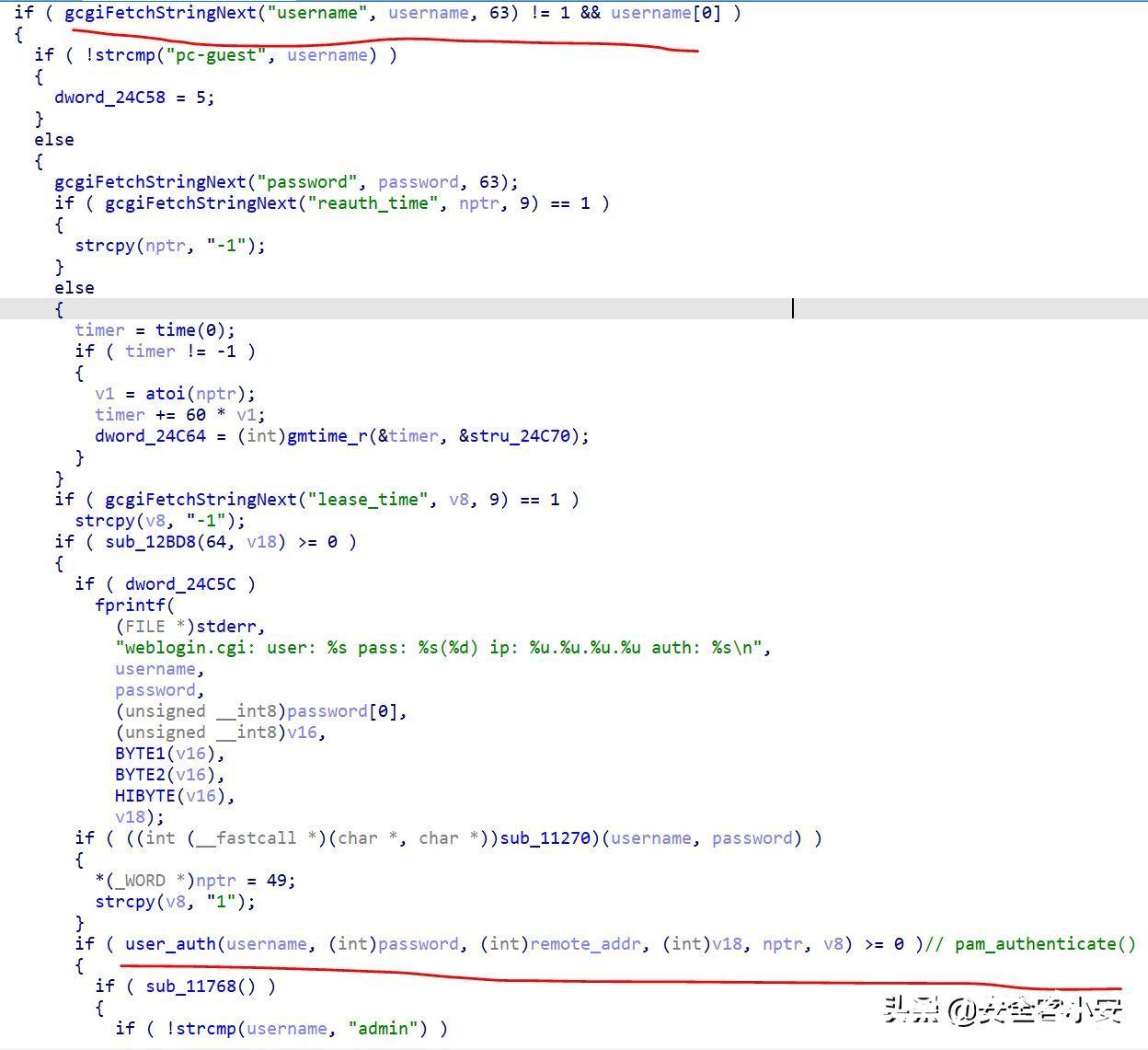

二、漏洞分析官网下载Zyxel NAS326_V5.21(AAZF.0)C0版本固件,使用binwalk直接解包即可,定位到weblogin.cgi,使用ida打开ext-root-bin.cgi

文章插图

通过

gcgiFetchStringNext("username", username, 63)获取用户名,长度63(不知道输入超过63个行不行) 然后进入

if ( user_auth(username, (int)password, (int)remote_addr, (int)v18, nptr, v8) >= 0 )// pam_authenticate()

文章插图

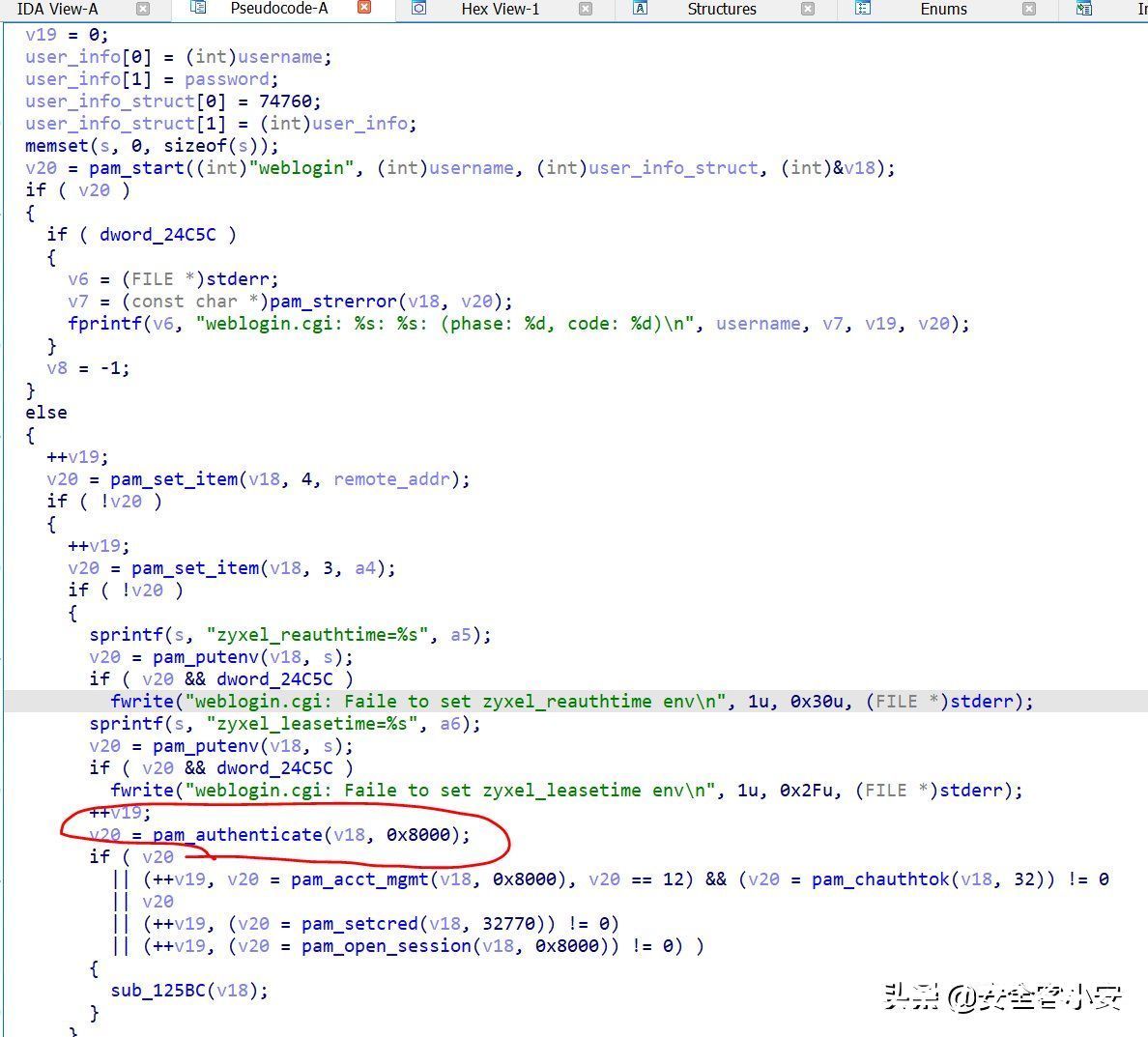

调用

v20 = pam_authenticate(v18, 0x8000);

文章插图

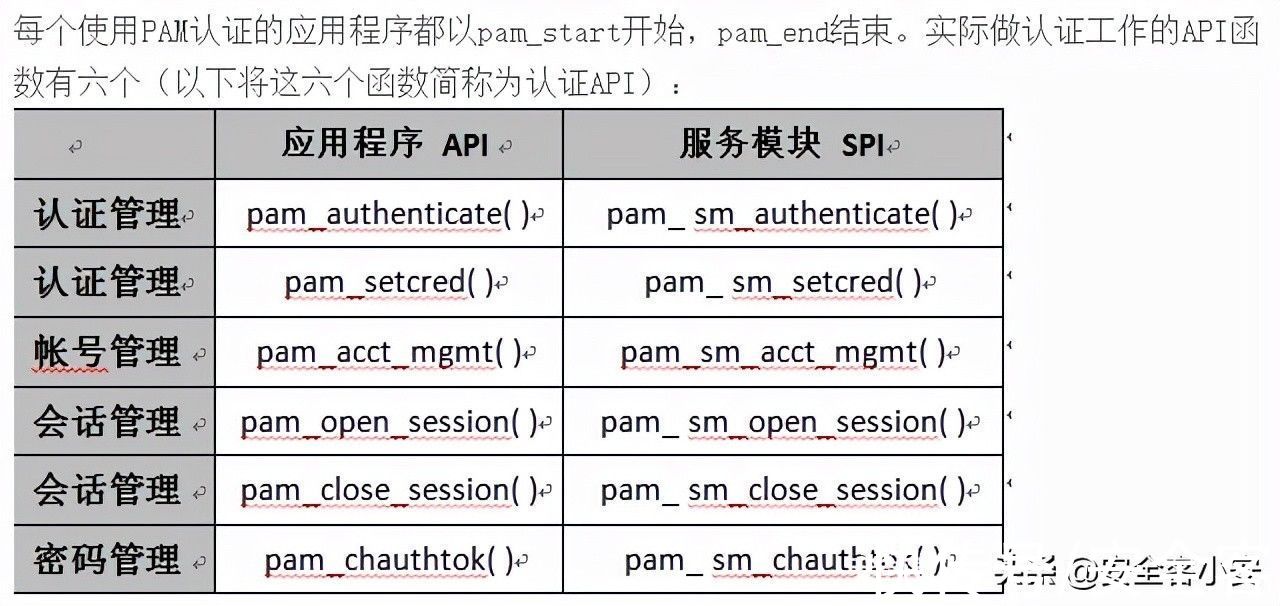

查找 pam_sm_authenticate() 函数

【 漏洞|zyxel nas CVE-2020-9054 漏洞分析】ubuntu@ubuntu:~/Desktop/zyxel/nas/NAS326_V5.21(AAZF.0)C0/_521AAZF0C0.bin.extracted/_71BEA9.extracted/ext-root$ grep "pam_sm_authenticate" -r

推荐阅读

- vf|车讯|大众2021年销量创10年新低;少年黑客称发现特斯拉软件漏洞

- 漏洞|苹果将出席白宫会议讨论开源软件的安全风险问题

- 入侵|黑客:已通过软件漏洞远程入侵25辆特斯拉

- 多模态|人脸也能被“偷走”?这些漏洞要当心了

- 安全|“网络大流感”ApacheLog4j2漏洞来袭“云上企业”如何应对?

- 漏洞|19岁少年远程入侵25辆特斯拉汽车 称利用软件漏洞

- Log4j|2021 网络攻击同比增长 50%,Log4j 漏洞“功不可没”

- 网络安全|2021 网络攻击同比增长 50%,Log4j 漏洞“功不可没”

- m偷录监听还会窃取信用卡! macOS系统遭微软揭发资安漏洞

- 漏洞|iOS 漏洞,通过HomeKit 可令iPhone 瘫痪