文章图片

漏洞名称:Windows TCP/IP 远程命令执行漏洞;

Windows TCP/IP 拒绝服务漏洞;

相应组件:Tcpip.sys

威胁等级:高危

影响范围:Windows 7 SP1

Windows 8.1

Windows RT 8.1

Windows 10

Windows 10 Version 1607, 1803 , 1809, 1909, 2004 , 20H2

Windows Server 2008 SP2

Windows Server 2008 R2 SP1

Windows Server 2012, 2012 R2, 2016, 2019

Windows Server version 1909, 2004 , 20h2

利用条件:不需要用户认证;远程触发

漏洞分析 组件介绍

Windows TCP/IP是由微软公司实现的TCP/IP协议族 , TCP/IP提供了点对点链接的机制 , 将数据应该如何封装、寻址、传输、路由以及在目的地如何接收 , 都加以标准化 。 它将软件通信过程抽象化为四个抽象层 , 采取协议堆栈的方式 , 分别实现出不同通信协议 。 协议族下的各种协议 , 依其功能不同 , 分别归属到这四个层次结构之中 , 常视为是简化的七层OSI模型 。

漏洞描述

Windows TCP/IP远程命令执行漏洞CVE-2021-24074, CVE-2021-24094 , 在处理IP包分片的时候未能正确重组 , 攻击者可利用漏洞在未授权的情况下 , 构造恶意数据执行远程代码执行攻击 , 最终造成获取终端最高权限 。

Windows TCP/IP拒绝服务漏洞CVE-2021-24086 , 在处理IP包分片的时候未能正确重组产生了零指针解引用 , 攻击者可利用该漏洞在未授权的情况下 , 构造恶意数据执行拒绝服务攻击 , 最终造成终端无法正常工作 。

解决方案 一、检测组件系统版本

通过命令行执行“winver”命令即可确认当前Windows的版本是否受影响 。

二、官方修复建议(补丁、版本更新)

1、当前官方已发布受影响版本的对应补丁(当前官方已发布最新版本) , 建议受影响的用户及时更新官方的安全补丁(及时更新升级到最新版本) 。

链接如下:

2、对于暂时不能更新的终端可使用以下解决方案:

(1)命令行修改注册表方式(推荐使用该方式进行修改)

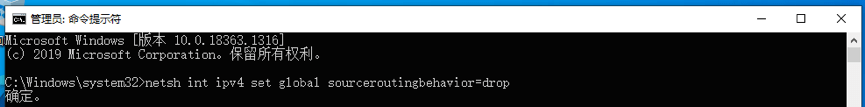

IPv4下将sourceroutingbehavior设置为“drop”:

netsh int ipv4 set global sourceroutingbehavior=drop

文章图片

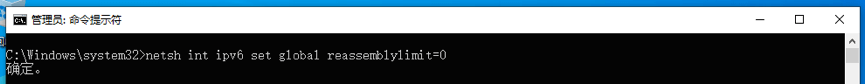

IPv6下 将global reassemblylimit 设置为0:

netsh int ipv6 set global reassemblylimit=0

文章图片

使用该解决方案的效果:

IPv4源路由在Windows中被认为是不安全的且默认被阻止;然而系统会处理请求并回复一个ICMP包来拒绝请求 , 该解决方案会使系统不进行任何处理直接丢弃请求 。

IPv6下的命令则关闭了IPv6的包重组 , 任何不按照序列的包都会被丢弃 。 正常情境下不会超过50个不按照序列的包 。

撤销该解决方案的方法:

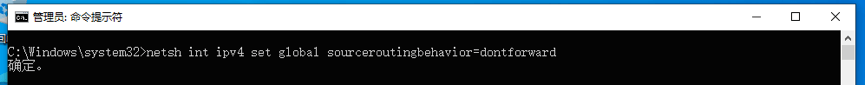

恢复默认设定“dontforward”:

netsh int ipv4 set global sourceroutingbehavior=dontforward

文章图片

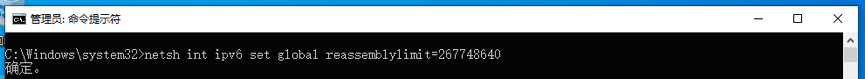

文章图片

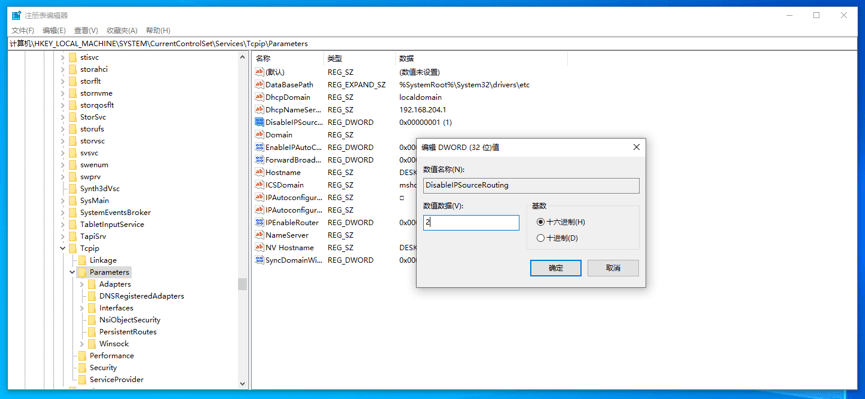

(2)手动修改注册表方式

在注册表更改键值

路径:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Tcpip\Parameters\

值名:

DisableIPSourceRouting

值类型:

REG_DWORD

值:

2

【Windows|Windows TCP/IP多个高危漏洞无需授权即可远程执行代码】

文章图片

推荐阅读

- 软件和应用|AcrylicMenus:让Windows 10右键菜单获得半透明效果

- 硬件|汽车之家年底裁员,员工称多个职能部门已被撤销

- 安全|复旦教授发现400多个Android漏洞 谷“鸽”16个月后才修复

- Windows|Windows 11“Sun Valley 2”将引入对第三方Widgets的支持

- 模拟|(图文+视频)C4D野教程:Windows11的壁纸动效是如何制作的?

- 无人驾驶飞机|跑道下埋5万多个传感器、无人车导航

- Windows|微软解释在Windows 11上为何部分驱动可追溯到1968年

- Windows|第三方软件让你实现Windows 11任务栏拖拽操作

- 无人驾驶飞机|跑道下埋5万多个传感器、无人车导航——鄂州花湖机场有多“智慧”?

- Lenovo|联想2022年笔记本阵容曝光:运行Windows 11系统