php|某公司的粗心导致网站被恶意篡改( 二 )

文章插图

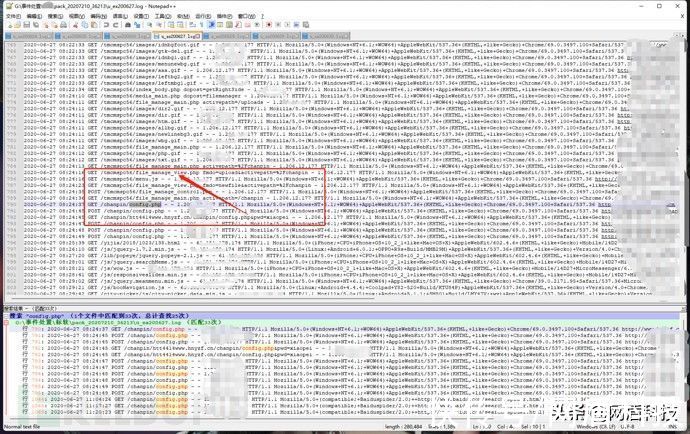

根据分析到嫌疑IP1.206.x.x在进一步的筛选日志,可看到改IP的所有操作行为,先是利用密码重置脚本修改了密码,随后立即访问了/tmcmspc56/login.php后台界面进行登录下一条的/tmcmspc56/index.php说明已经登录成功。

文章插图

四、后门分析

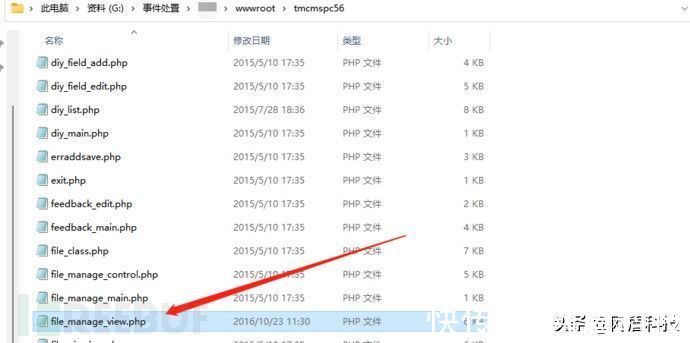

前面知道了网站上存在最早的后门文件为config.php,一样的对流量日志进行筛选config.php瞧瞧它是如何被上传的,可见攻击者先是访问file_manage_view.php文件后往下接着一条POST数据从而产生了config.php文件。

文章插图

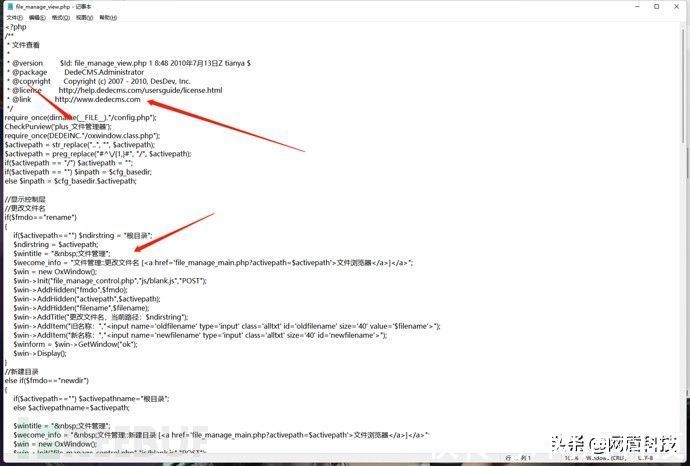

回到网站文件目录查看file_manage_view.php文件,好家伙这是一个管理后台的文件管理编辑器,攻击者是直接在后台添加生成了个大马的后门文件啊这是。

文章插图

文章插图

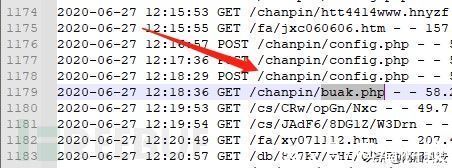

下面看看其他的后门文件是如何被上传的,依据时间顺序搜索buak.php后门文件看得出是通过config.php上传的。

文章插图

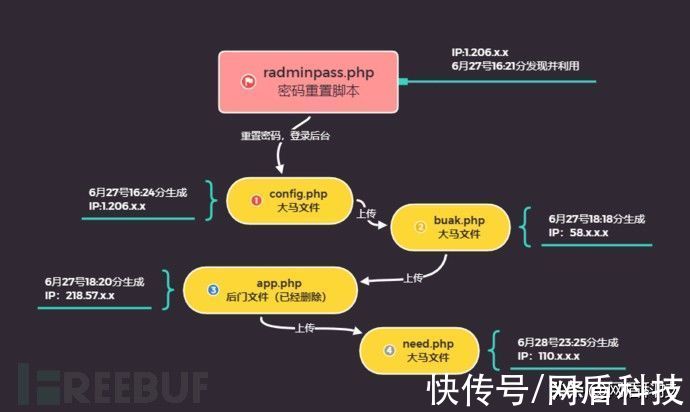

继续搜索lower.php后门文件,是由app.php文件上传的,但D盾并未扫出该文件到流量日志记录的路径下查看也并未发现有该文件存在,应该是已经被删除了。

文章插图

文章插图

那app.php又是如何上传又是哪个IP上传的呢,筛选app.php可见是有buak.php上传而来的。

文章插图

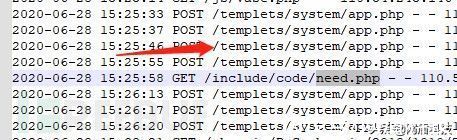

只剩下pig.php和need.php两个后门文件了,在经过一轮的筛选need.php是app.php文件上传的,而pig.php后门文件并未筛查出,只有一种可能是攻击者上传后将原来的后门文件重命名成了pig.php。

文章插图

文章插图

五、总结

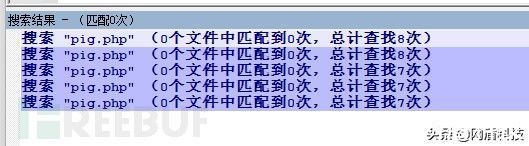

IP为1.206.x.x的攻击者首先是在27号8:21分首先发现了radminpass.php密码重置脚本,并在8:22分修改了管理员admin账号的密码并且登录了后台,在8:24分时访问了后台file_manage_view.php文件管理编辑器上传了config.php的大马后门文件,随后通过config.php后门文件上传了buak.php后门,再由buak.php上传了app.php(目前已经删除),再再由app.php生成的need.php的后门文件(iis日志需加8个时间段即可对应正确发生时间),细心的小伙伴就发现了,每生成一个新的后门所连接的IP就会发生变化,其实原因很简单可以大胆的猜测这是一起webshell的买卖行为,一个卖另一个的。

综合以上的分析,此次事件的关键点在于运维管理人员的粗心大意导致了攻击者的有机可乘。

文章插图

推荐阅读

- 阿里巴巴|曾是阿里高管,遭马云“忽视”创办410亿公司,却进腾讯口袋

- 斐乐公司|网购平台销售数据可作为确定赔偿数额的依据

- 马化腾|刷屏!马化腾:腾讯只是一家普通公司,随时可以被替换

- 阿里|胡润公布全球公司排名,马云创始人头衔也被剥夺?

- 业务|哈啰出行新公司业务含小客车租赁

- 快递公司|网购退货的时,卖家为何总是要强调不要发顺丰?总算明白了

- 快递|快递客服外包公司怎样与甲方谈?

- 腾讯三家公司|腾讯三家公司起诉“腾讯分分彩”侵权获赔 100 万

- 起诉|腾讯三家公司起诉“腾讯分分彩”侵权获赔 100 万

- 快递公司|没人“送货上门”了,派费却涨了?快递员抱怨不赚钱,钱去哪了