用户|干货 | 中睿天下&CACTER邮件安全联合发布《2021年Q4企业邮件安全报告》

速来关注!

中睿天下联合CACTER邮件安全发布

《2021年Q4企业邮箱安全报告》

年关将至 , 企业邮箱安全呈现出何种态势?

12月病毒邮件攻击以及诈骗邮件层出不穷 , 又该如何提升员工的防范意识?

下拉查收您的专属邮箱安全报告!

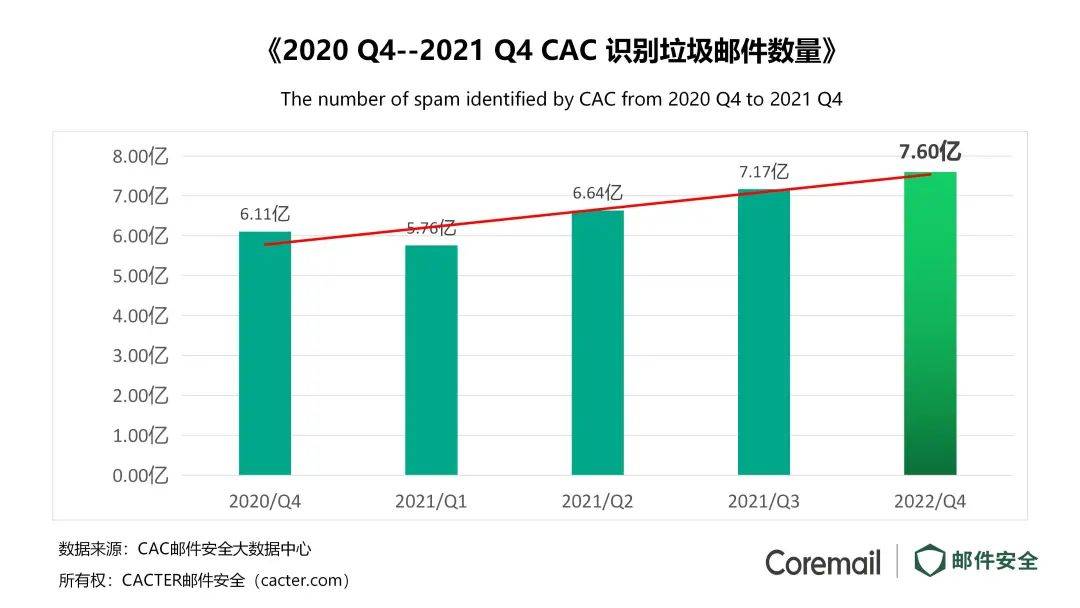

一、Q4垃圾邮件宏观态势

文章图片

文章图片

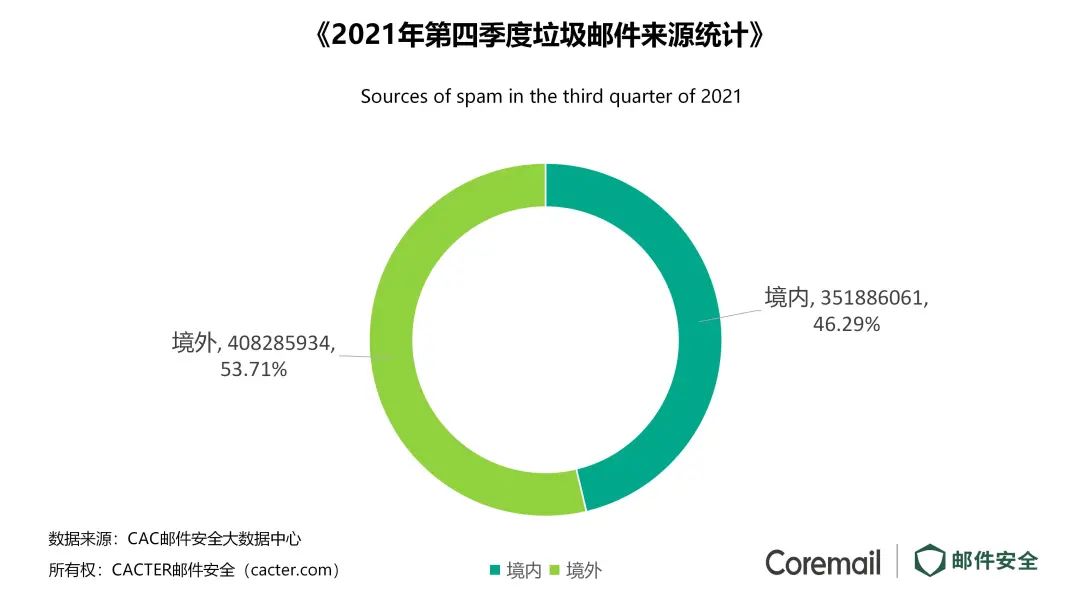

根据CAC邮件安全大数据中心统计 , 2021年Q4季度中 , 垃圾邮件占比来源53.71% 。

超过4.08亿封垃圾邮件来自境外 , 境内垃圾邮件来源则占46.29% , 超过3.5亿封 。

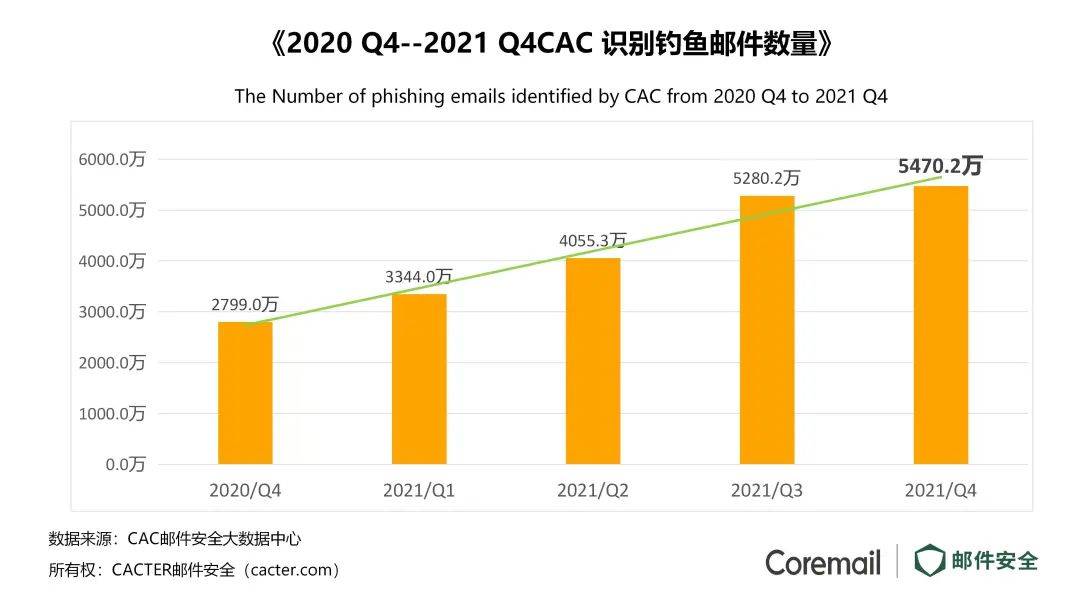

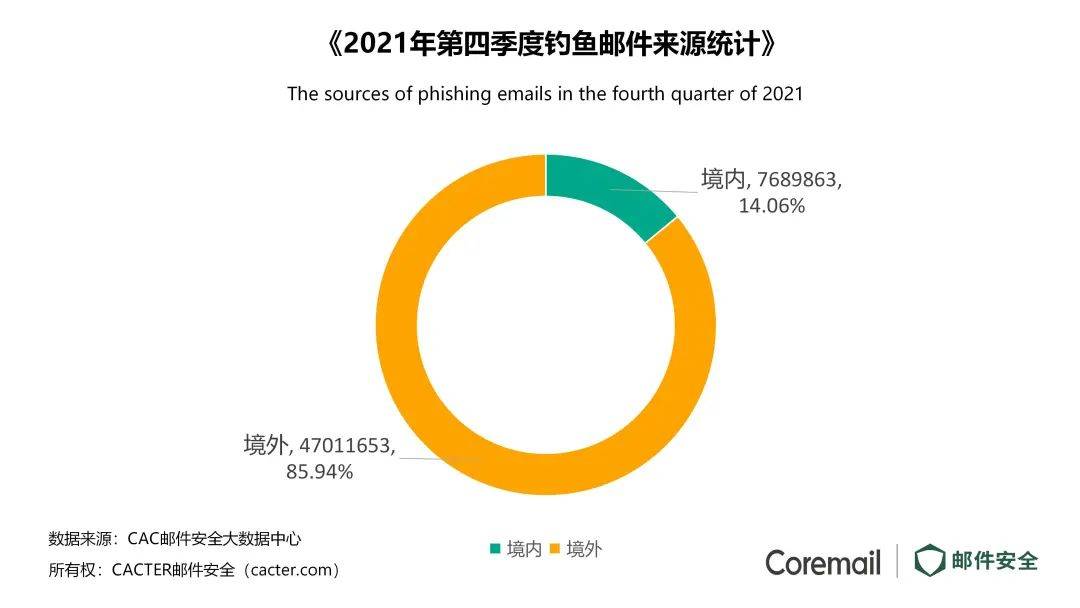

二、Q4 钓鱼邮件宏观态势

文章图片

文章图片

2021年第四季度的钓鱼邮件数量环比增长3.6% , 季度增幅不大 。

但是钓鱼邮件总量同比去年同期增长95.43% , 邮件安全威胁的形势不容乐观 。

以上数据均来自CAC邮件安全大数据中心 。

三、Q4邮件安全数据解读

1. Emotet病毒邮件攻击案例详解

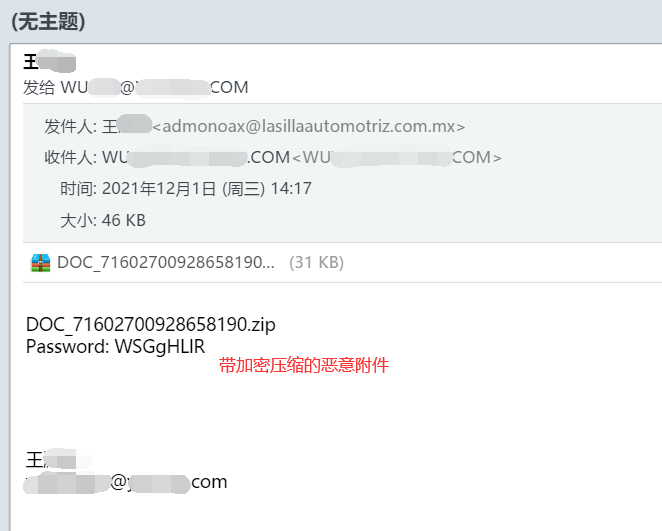

文章图片

带宏病毒附件的恶意邮件

11-12月侦测到大规模Emotet病毒邮件攻击 。

攻击者发送带宏病毒附件的恶意邮件 , 受害者打开附件后计算机会被木马感染 , 其历史邮件、邮件通讯录信息泄露 。

文章图片

利用历史信息构造的恶意邮件

得到用户的历史邮件及通讯录等敏感信息后 , 攻击者再利用历史邮件信息构造更多的恶意邮件 , 通过僵尸网络发送大量的恶意邮件给域内用户 , 严重影响正常办公 。

攻击者使用僵尸网络投递恶意邮件 , 使用户服务器在短时间内收到巨量恶意邮件 , 综合而言 , 此次Emotet病毒邮件攻击有以下几个特点:

(1) 信息攻击者利用历史邮件收发关系构造病毒邮件 , 部分邮件使用了历史邮件正文 , 目的是获取收件人的信任关系 。

(2) 使用了大量僵尸账号、攻击IP资源 , 实现了发信账号、攻击IP的高频率切换 , 目的是绕过反钓鱼的IP限制机制 。

(3) 病毒样本为宏病毒 , 进行了免杀处理 。 部分邮件通过下载链接、加密压缩等形式进一步加强免杀 , 目的是绕过当前反病毒的特征查杀 。

(4) 病毒释放的文件为下载器 , 下载的攻击载荷疑似具有远控功能 。

根据以上的攻击规模、手法可以判断 , 此次emotet是一次大规模的病毒邮件攻击 , 攻击范围广泛 , Coremail的多个客户遭受到攻击 。

经过病毒溯源 , 此次攻击发起者可能为TA551组织 。

(5) 目前CAC云安全中心通过添加邮件特征规则、设置yara二进制特征识别规则、部署奇安信杀毒引擎并持续向奇安信反馈样本 , 针对性加强拦截能力 。

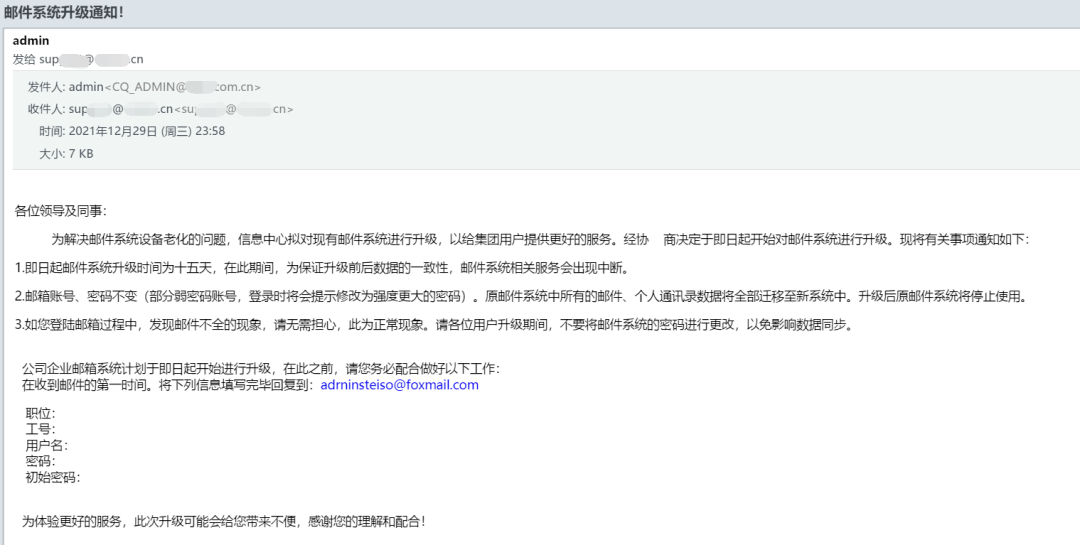

2.简单命令式样回复账密的钓鱼邮件依然奏效

文章图片

如上图所示 , 此案件呈现出以下特征:

此钓鱼邮件设计的非常粗糙 , 攻击者仿冒为邮件管理员 , 简单粗暴命令要求用户回复账号密码 。

尽管十分可疑 , 但未接受过反钓鱼演练 , 意识防护低的用户无法察觉 , 仍会有用户如实进行回复 。

此钓鱼邮件还呈现出以下特点:

(1)攻击者使用的发信人与最后需要用户回复的邮箱明显不一致 。

发件人为admin的伪造用户 , 无法正常用于邮件交互 。 而最后需要用户回复的邮箱则为foxmail个人邮箱 , 用于搜集信息 。 攻击者使用这类免费的个人邮箱 , 会导致溯源工作难度增大 。

(2)根据邮件内容 , 它规避了反钓鱼常用的URL链接检查和附件代码检查 , 仅使用文本进行钓鱼 , 增加了反钓鱼的检测难度 。

(3)基于以上两点可以判断 , 攻击者使用特制的纯文本邮件用于诱导用户回复 , 反钓鱼只能通过文本指纹技术去检测 , 若再次收到此类钓鱼邮件 , 可反馈给反钓鱼厂商 , 用于提升钓鱼邮件文本指纹库的数据质量 。

四、Q4深度溯源案例

1. 概述

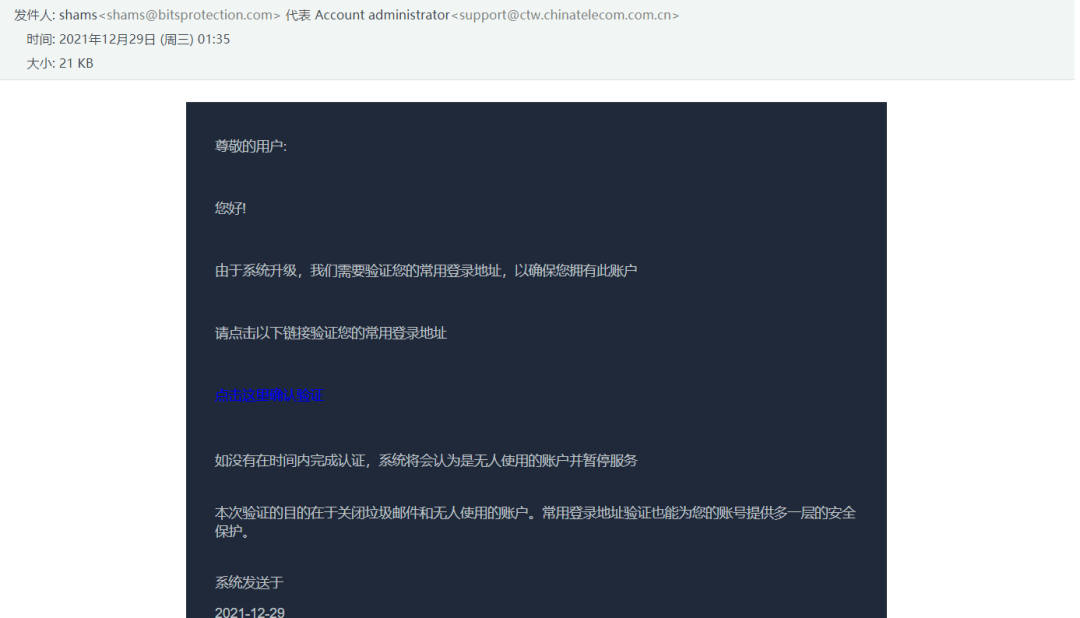

Q4季度 , 中睿天下通过睿眼分析监控到新型绕过钓鱼邮件 , 通过云检测平台不完全统计 , 在各大基础设施单位共发起过万次该邮件的url检测请求 , 目前还在持续增加中 。

此邮件通过登录已失陷的账户 , 伪造From字段为电信的通知账户 , 让收件人以为该邮件是来自电信发送的验证账户的通知邮件 , 以此来诱骗收件人点击正文中的钓鱼链接 , 正文通过文本混淆的方式来绕过网关的检测 。

链接访问后会获取当前用户的IP地址 , 攻击者以此来判断邮箱是否存活 。 钓鱼链接为安全系统的登录页面 , 诱使用户输入账户密码以及经常登录地点 。

文章图片

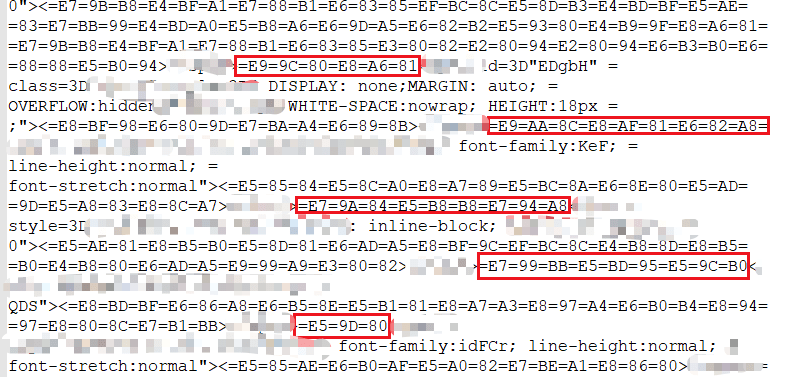

2. 攻击手法分析

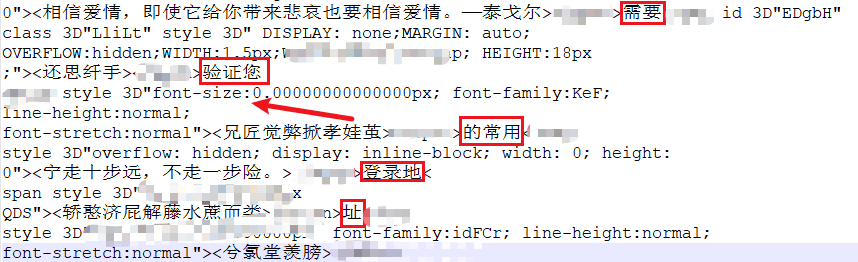

该攻击手法通过在正文中插入大量的混淆字体 , 并且通过将混淆字体大小font-size设置为0 , 使网关等设备能识别 , 邮件正文不显示 , 且只有通过十六进制转文本字符串才能还原邮件正文 , 目前能绕过市面上大部分邮件网关 。

编辑

文章图片

十六进制源码分析

将=符号去掉后即可转换

文章图片

转换为文本结果

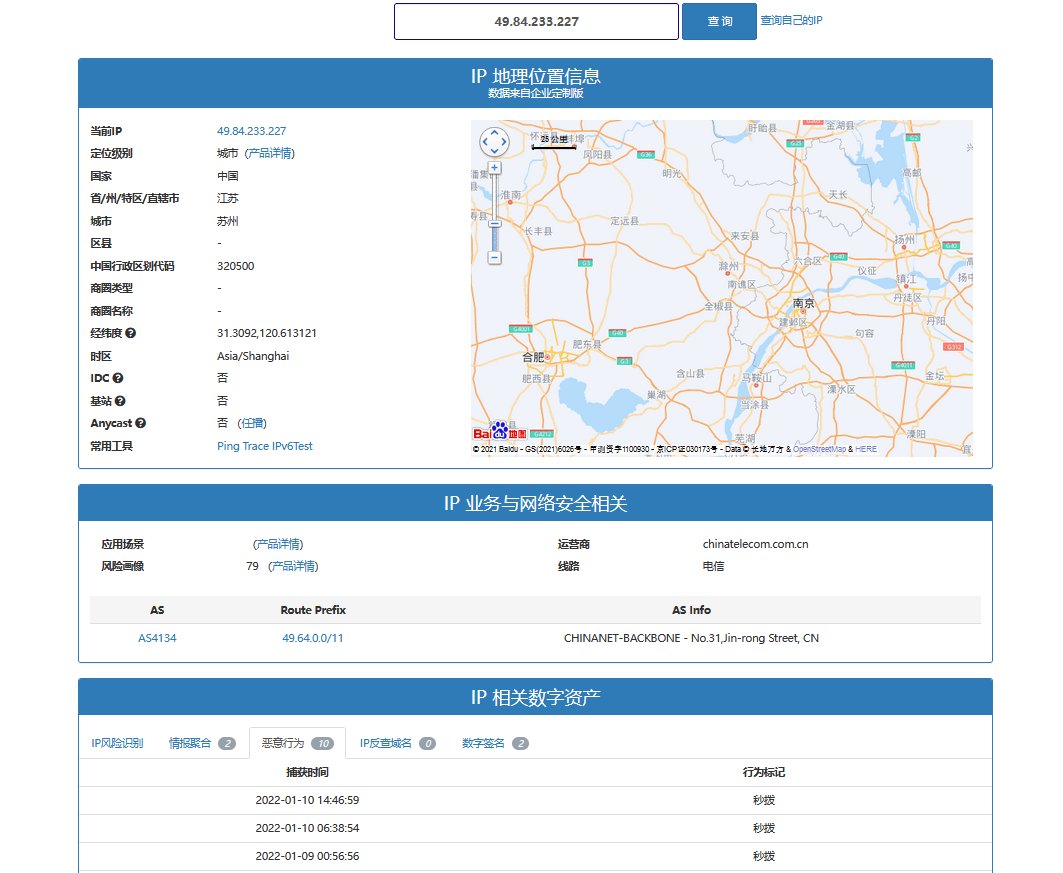

3. 邮件发件IP分析

对多封恶意邮件源码分析 , 发现多个发件IP为49.85.233.229、49.84.233.227、221.225.117.169 , 180.107.4.66对以上IP进行分析发现均为代理秒拨 , 判断该组织使用代理池对多个单位批量发送钓鱼邮件 。

文章图片

IP分析结果

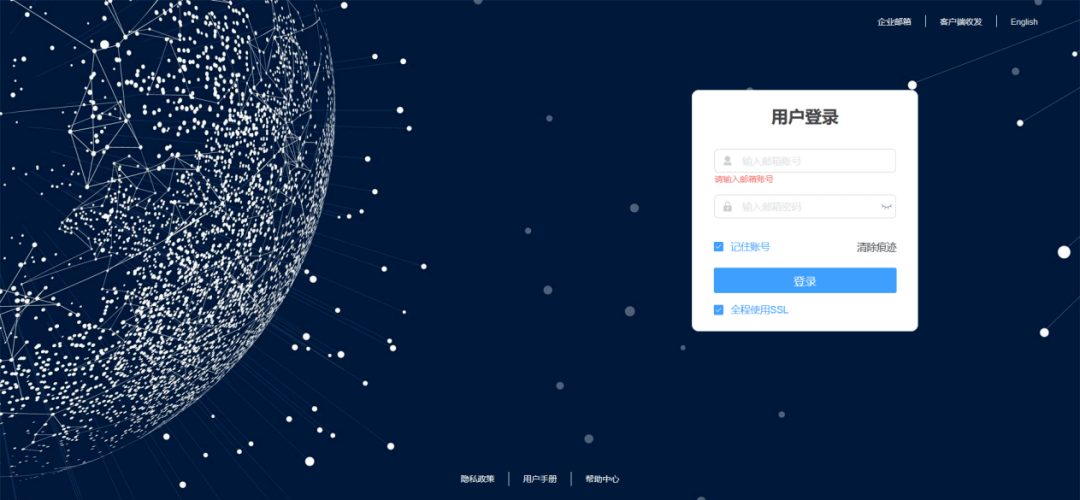

4. 钓鱼网址分析

通过用户点击正文的确认链接 , 跳转到网址[www.mailsystemsafe.com] , 该网址为钓鱼网站 , 模仿安全系统登录页面 。

主要目的诱骗用户的账户密码 , 目前该组织所有钓鱼网址反查IP均为43.155.117.247 , 154.23.134.86 , 钓鱼网址为www.mailsystemsecure.com、www.mailsystemsafe.com 。

该组织一个域名只使用1-2天就更换 , 难以通过威胁情报分析url 。

文章图片

网址页面

5. 分析结果

该攻击邮件正文进行混淆 , 域名更换较为频繁 , 绕过方式新颖 。

邮件头分析发件IP均为国内江苏省IP , ipip打上的标签均为代理秒拨 , 钓鱼域名为godaddy购买 , 前期钓鱼域名绑定IP为43.155.117.247 , 腾讯云的VPS;近期发现钓鱼域名绑定IP为154.23.134.86 , Cogent的VPS 。

该组织前期使用VPS为腾讯云的 , 后期更换为国外Cogent的VPS , VPS地址均为香港 , 编码绕过用的中文 , 钓鱼目标主要为国内各大基础设施单位 , 推断为国内的黑产组织 。

【用户|干货 | 中睿天下&CACTER邮件安全联合发布《2021年Q4企业邮件安全报告》】官微回复Q4即可获取《2021年Q4企业邮箱安全报告》PDF完整版

推荐阅读

- 社交|Twitter最新的私信功能测试遭诟病 用户容易因此遭遇骚扰

- Linux|不到10%的Linux上的Firefox用户在运行Wayland

- 用户|运营商推互联网注册清理服务 助二手手机号码“断前缘”

- 平台|微软 Viva 月度活跃用户超 1000 万

- 社交|因不再向美国分享欧洲用户数据 Meta正考虑退出欧洲市场

- 工程|企业上云必须了解的5大干货!

- Windows|听取用户意见后 微软官方表态即将推出Windows 11任务栏改进

- 用户|运营商推互联网注册清理服务,助二手手机号码“断前缘”

- 该公司|消息称微软将很快为 Win11 平板用户支持自动隐藏任务栏

- Windows|Windows 11很快将允许用户自动隐藏任务栏