网络|Cloudflare 2021 年Q2 DDoS 攻击趋势报告

2021 年第二季度在 Cloudflare 网络上观察到的 DDoS 攻击趋势描绘了一幅反映全球网络威胁整体格局的图景 。 以下是 2021 年第二季度观察到的 DDoS 攻击趋势的一些亮点:

· Cloudflare对遭受 DDoS 攻击的客户进行了调查 , 其中超过 11% 报称在今年前六个月内收到过威胁或勒索信威胁 。 与 2020 年下半年相比 , 2021 年上半年期间因遭受 DDoS 攻击而紧急启用保护服务的客户增加了 41.8% 。

· 针对政府行政/公共部门网站的 HTTP DDoS 攻击增加了 491% , 成为仅次于消费者服务的第二大目标行业 , 针对后者的 DDoS 活动较上一季度增加了684% 。

· 中国仍然是源自境内的 DDoS 活动最多的国家——其中 , 每 1000 个来自中国的 HTTP 请求中就有 7 个是针对网站的 HTTP DDoS 攻击 , 在Cloudflare位于中国的数据中心可观察到 , 每 100 个字节中就有超过 3 个是网络层 DDoS 攻击的一部分 。

●新兴威胁包括滥用“每日引用”(QOTD) 协议的放大 DDoS 攻击 , 较上一季度增加了 123% 。 此外 , 随着 QUIC 协议的采用不断增加 , 对 QUIC 的攻击也继续增加——2021 年第二季度攻击较上一季度激增了 109% 。

· 10-100 Gbps 范围的网络层 DDoS 攻击数量环比增长了 21.4% 。

文章图片

应用层 DDoS 攻击

应用层 DDoS 攻击 , 特别是 HTTP DDoS 攻击 , 旨在通过使 HTTP 服务器无法处理合法用户请求来破坏它 。 如果服务器收到的请求数量超过其处理能力 , 服务器将丢弃合法请求甚至崩溃 , 从而导致性能损失或合法用户拒绝服务事件 。

文章图片

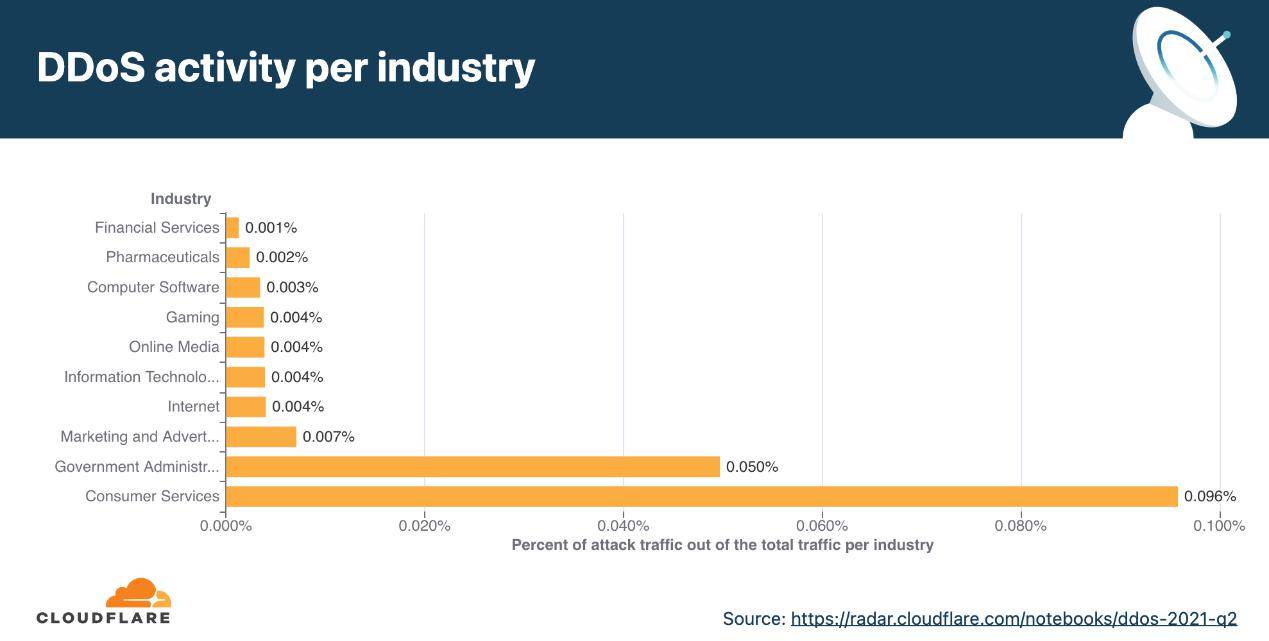

DDoS 活动行业分布情况

2021 年第二季度期间 , 消费者服务是受攻击最多的行业 , 其次是政府管理和营销/广告 。

文章图片

DDoS 活动来源国家/地区分布

就源自其境内的 DDoS 活动百分比而言 , 中国和美国继续分别位居第一和第二 。 在中国 , 每 1000 个 HTTP 请求中的 7 个是 HTTP DDoS 攻击的一部分 , 而在美国 , 这个数字为 5 。

DDoS 活动目标国家/地区分布

2021 年第二季度观察到的数据表明 , 美国和中国的组织是 HTTP DDoS 攻击的最主要目标 。 事实上 , 每 2000 个发送到美国组织的 HTTP 请求中有 1 个是 DDoS 攻击的一部分 。

网络层 DDoS 攻击

应用层攻击的目标是运行最终用户尝试访问的服务的应用程序(OSI 模型的第 7 层) , 网络层攻击则以暴露的网络基础结构(例如 , 内联路由器和其他网络服务器)和互联网链路本身为目标 。

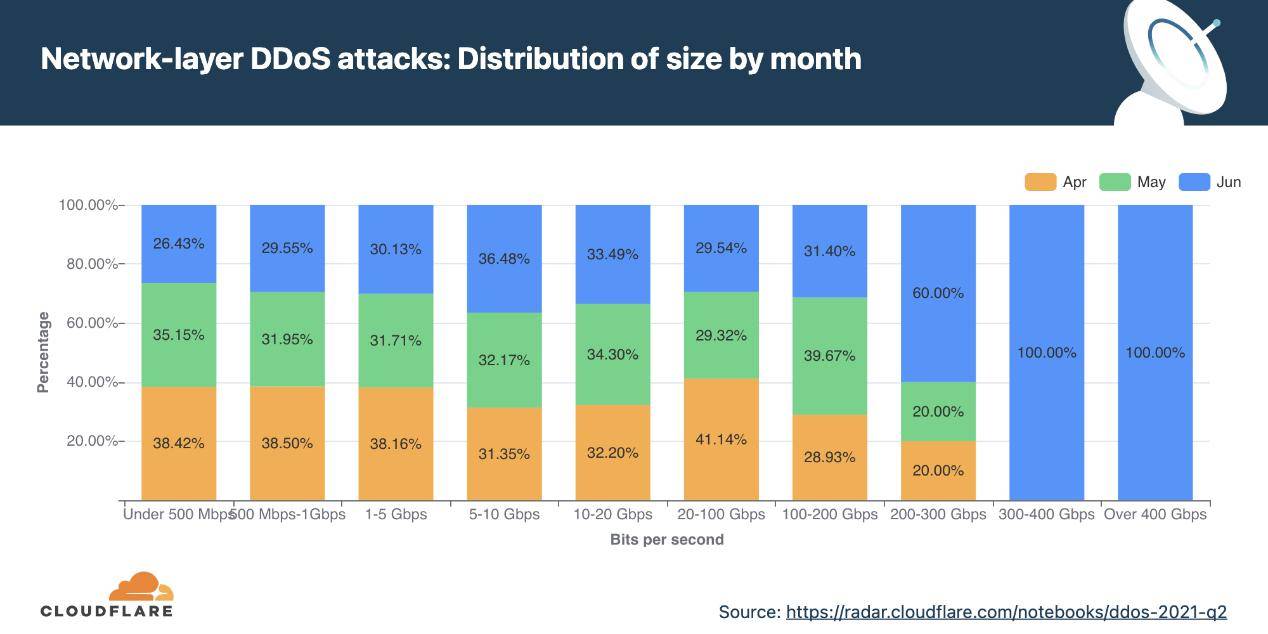

攻击的规模分布情况(包速率和比特率)

就比特率而言 , 2021 年第二季度所观察到的攻击中 , 大部分在 500 Mbps 以下 。 所有超过 300 Gbps 的攻击都发生在 6 月 。 同样 , 从包速率角度来看 , 近 94% 的攻击都在 50K pps 以下 。 尽管 1-10M pps 的攻击仅占观察到的所有 DDoS 攻击的 1% , 但这个数字比上一季度观察到的数量增加了 27.5% , 表明较大型攻击也没有减少 。

文章图片

攻击持续时间分布

在第二季度 , 超过 97% 的 DDoS 攻击持续时间不到一个小时 。 短时间攻击可能被用来探测攻击目标的网络防御情况 。 在其他情形下 , 攻击者会发动小型 DDoS 攻击作为证明 , 用于警告目标组织 , 他们有能力在稍后造成真正的破坏 。 随后攻击者通常会向目标发送勒索信 , 要求其通过支付赎金来避免遭受可能更彻底破坏网络基础设施的攻击 。 这凸显了需要始终在线的自动化 DDoS 保护方法 。

攻击手段分布

从前几个季度中观察到的情况来看 , 利用 SYN 洪水和基于 UDP 协议的攻击依然是攻击者使用最多的方法 。

新兴威胁

新出现的威胁包括滥用 “每日引用” (QOTD) 服务的放大 DDoS 攻击 , 其环比增加了 123% 。 此外 , Cloudflare还看到 UDP Portmap 和 Echo 攻击较前一个季度增长了 107%——所有这些都是非常古老的攻击手段 。 可能表明攻击者正在挖掘旧方法和攻击工具来尝试克服保护系统 。 此外 , 如Cloudflare在前几个季度所见 ,QUIC 协议的采用继续增加 。 2021 年第二季度 , 这些类型的攻击环比增加了 109% 。 这种持续的趋势可能表明攻击者正试图滥用进入组织的 QUIC 专用端口和网关——寻找漏洞和安全漏洞 。

DDoS 活动 Cloudflare 数据中心国家/地区分布

2021 年第二季度 , Cloudflare在海地的数据中心观察到最高比例的网络层 DDoS 攻击流量 , 其次为文莱(每 100 个数据包中有近 3 个是攻击的一部分)和中国 。

Cloudflare 为企业提供全方位保护

DDoS 攻击只是各种组织目前所面临的诸多网络威胁之一 。 随着企业转向零信任方式 , 网络和安全买家将面临更大的网络访问相关威胁 , 自动程序相关攻击和勒索软件攻击的频率和复杂性也会持续激增 。

Cloudflare 构建产品时的一个关键设计原则是集成 。 Cloudflare One 解决方案采用零信任安全模型 , 为公司提供保护设备、数据和应用程序的更佳手段 , 并与其现有的安全性平台和 DDoS 解决方案深度集成 。 事实上 , Cloudflare 提供一个由全明星产品阵容组成的集成解决方案 。

事实上 , Cloudflare 提供一个由全明星产品阵容组成的集成解决方案 , 如下为一些例子:

· DDoS:Forrester Wave? 2021 年第一季度 DDoS 缓解解决方案领导者

· WAF:Cloudflare 成为2020年度 Gartner Web 应用程序防火墙魔力象限报告中的挑战者(在 “执行能力” 项目获得最高排名)

· 零信任:Cloudflare 成为 Omdia 市场雷达:2020 年零信任访问报告中的领导者

· Web 保护:Frost & Sullivan 2020 年全球整体 Web 保护市场报告中的创新领导者

【网络|Cloudflare 2021 年Q2 DDoS 攻击趋势报告】Cloudflare 覆盖全球网络具有独特的优势 , 能以无与伦比的规模、速度和智能提供 DDoS 保护和其他安全、性能和可靠性服务 。

推荐阅读

- 网络|天津联通全力助推天津市入选全国首批千兆城市

- Google|谷歌暂缓2021年12月更新推送 调查Pixel 6遇到的掉线断连问题

- 精度|将建模速率提升10倍,消费级3D扫描仪Magic Swift在2021高交会大显“身手”

- 四平|智慧城市“奥斯卡”揭晓!祝贺柯桥客户荣获2021世界智慧城市治理大奖

- 系列|2021中国航天发射圆满收官!年发射55次居世界第一

- 项目|常德市二中2021青少年科技创新大赛再获佳绩

- 选型|数据架构选型必读:2021上半年数据库产品技术解析

- 殊荣|蝉联殊荣!数梦工场荣获DAMA2021数据治理三项大奖

- 公司|外媒:2021,人类太空事业的重大年份

- 语境|B站2021个人年度报告发布:你共计看了多少个视频